Tauchanalogie: Ihnen wurde gesagt, dass man Sie erst filmt und fotografiert, wenn Sie in den Fluss springen und wenn Sie explizit einwilligen. Nicht, wenn Sie noch am Ufer liegen und die Sonne auf Ihren Körper scheinen lassen. Sie können diese Einwilligung auch nur bekannten Fotografen geben, anderen aber nicht. Und dann stellen Sie fest, Sie werden mit Drohnen und Teleobjektiven schon am FKK Ufer gefilmt und fotografiert.

Auf der Remote Chaos Experience (dem Kongress des Chaos Computer Clubs, der jedes Jahr stattfindet, dieses Mal digital) hat Julian Fietkau ein Plug-In für Chromium-basierte Browser vorgestellt. Dieses habe ich im Artikel über Fingerprinting kurz erwähnt. Es zeigt unter anderem, dass Daten schon gesammelt und der Nutzer schon getrackt wird, bevor er irgendetwas auf der Seite getan hat, sogar, bevor er den Cookies zugestimmt hat. Das sog. Browserfingerprinting findet also statt, bevor Sie irgendeine Einwilligung dazu gegeben haben, bevor ein Cookie-Fenster erscheint und Sie fragt, ob Sie mit dem Tracken einverstanden sind. Deshalb bin ich der Meinung, sind Cookies der falsche Schauplatz für die Datenschutz-Diskussionen. Ich habe das dem Verein noyb gemeldet. Sie waren überrascht und schauen sich an, inwieweit das mit der DSGVO konform ist. Es fällt mir schwer zu glauben, dass das mit der DSGVO im Einklang steht, aber ich bin kein Jurist. noyb wird wissen, was zu tun ist.

A key observationfrom our study is that most websites extract device data even before the user accepts a cookie banner or agrees to any kind of privacy policy. In our opinion, this behavior is very problematic when considering regulations such as the General Data Protection Regulation (GDPR) introduced by the European Union in early 2018 [13]. As argued by the EFF, browser fingerprinting clearly falls under the broad definition of personal data [15], hence, the observed behavior appears to subvert GDPR regulations.

fpmon.pdf

Das Plug-In zeigt auf, wann, wie und wer gerade Informationen von Ihnen abgreift. Es hat ein Ampelsystem etabliert und das Video beschreibt sehr schön, was sie tun, wie sie die Ampelfarben konfiguriert haben und vieles mehr. Dabei haben Sie insgesamt 115 Fingerprint-Funktionen identifiziert. Diese 115 Funktionen wurden dann in 40 Fingerprinting-Merkmale klassifiziert. Wenn Sie das Plug-In installiert haben, überprüft dieses die Webseite auf diese Techniken. Diese Techniken haben die Entwickler in zwei Gruppen eingeteilt: Sensibel und Aggressiv. Dazu haben Sie die Forschungsergebnis von Panopticlick und amiunique.org angewendet. Laut Panopticlick reichen 23 Parameter aus um mit mehr als 90%er Sicherheit den Besucher eindeutig zu identifizieren. Daraus haben die Entwickler abgeleitet: Wenn mindestens 23 Parameter verwendet werden ist die Wahrscheinlichkeit gross, dass die Webseite sie genauer kennenlernen will.

Sensibel bedeutet dabei, dass das möglicherweise nützliche Techniken sind oder benötigt werden, wie zum Beispiel die Sprache oder die Grösse des Browserfensters, aber auch kritisch sein können. Das liegt daran, dass es nur schwer eindeutig zu sagen ist, ob der Benutzer mit Fingerprinting getrackt wird oder ob die Daten für das Surferlebnis verwendet werden und nicht weiter. Aggressiv bedeutet dagegen, dass das Techniken sind, die Ihre Daten abgreifen und nicht für die Erbringung des Dienstes des Webservers nötig sind. Es werden also Daten über Sie erhoben nur um sie zu sammeln und ein Profil zu erstellen oder anderweitig auszuwerten. Sie haben davon nichts, ausser vielleicht später Ärger. Dazu könnte beispielsweise das Auslesen Ihren Akkustandes oder wieviel Speicherplatz Ihr Gerät noch hat, dienen. Jedes einzelne Skript kann harmlos sein, aber wenn mehrere Skripte verwendet und diese auch noch kombiniert werden, dann ist die Wahrscheinlichkeit getrackt zu werden ungleich höher.

Was die Forscher auch herausgefunden haben: Das Font-Fingerprinting hat sich in den letzten sieben Jahren verzehnfacht (!!!) und das Canvas-Fingerprinting hat sich in den letzten sechs Jahren verdreifacht. Und nochmal: Das alles OHNE Ihre Zustimmung!!!!!

Wenn das Plug-In installiert ist führt es sein eigenes Skript aus, bevor irgendwelche Skripte der Webseite ausgeführt werden. Dieses Skript verändert die überwachten JavaScript Funktionen der Webseite um alle Aufrufe aufzuzeichnen. Während das geschieht, werden diese Skripte entsprechend der Einordnung in „sensibel“ oder „aggressiv“ bewertet und es wird ein Fingerprinting Score ermittelt. Aus diesem Wert zeigt das Icon des Plug-Ins dann die Farben grün, gelb, rot oder grau an.

Zusätzlich sehen Sie, wieviele der 115 Funktionen des Fingerprintings verwendet werden, wieviele der 40 Fingerprinting Merkmale betroffen sind und wieviele aggressive Merkmale (maximal 18) die Seite gegen Sie verwendet. Dann werden die sensiblen und die aggressiven Techniken aufgelistet und die drei „schlimmsten“ Skripte angezeigt. Damit können Sie sehr schnell sehen, woher der möglicherweise hohe Wert kommt.

Dann haben die Entwickler um Julian Fietkau diesen Algorithmus auf 10.000 Webseiten losgelassen. Nicht irgendwelche: Sondern die ersten 10.000 der Alexa-Rangliste. Man kann also davon ausgehen, dass das bekannte und viel verwendete Seiten sind. Google, YouTube, Facebook und Amazon sind in den Top 10. Das Ergebnis: Fast 57% der Top 10.000 Seiten fragen zwischen 7-15 Parameter ab, der Durchschnittswert liegt bei 11 Parametern. Nur 5% fragten keine Parameter ab und das Maximum waren 38 der 40 Parameter. Zu diesen Seiten gehörten breitbard.com und foursquare.com. Die besuchten Webseiten verwendeten über 100 Skripte um an diese Daten zu kommen. Das bedeutet auch, dass viele Webseiten dieselben Skripte verwenden. Und ich gehe davon aus, dieselben Adressen, wo die Daten gesammelt werden. Schliesslich machen Google und Facebook 50% des Werbemarkts aus.

53% der Seiten hatten laut fpmon ein niedriges Datensammelpotenzial, 28% ein mittleres und 19% ein hohes Potenzial. Und da Panopticlick als Basis diente: 10% der Webseiten waren im Fingerprinting schlimmer als Panopticlick mit seinen 23 Parametern.

Dann haben die Forscher die Frage gestellt, wer von diesen Daten profitiert, wer sie erhält. In den 10.000 meist verwendeten Webseiten verstecken sich über 100 unterschiedliche Fingerprinting-Netzwerke. Sie kennt kaum jemand, aber sie haben Daten von Millionen wenn nicht Milliarden Geräten und Benutzern. Moatads, dass zu Oracle gehört, hat beispielsweise die Fingerprints der Benutzer von Breitbart, WSJ, inquirer, NY Post und viele mehr. Auch Akamai ist dick im Geschäft: Adobe, Rakuten, Foxnews, Ikea, Hulu und viele mehr. Aber bei Ihnen gibt es keine Beweise, dass sie die Daten an Dritte weitergeben.

Wenn Sie Lust haben, das selber auszuprobieren und keinen Angst einen neuen Browser und/oder ein neues Plug-In zu installieren, hier eine Anleitung.

Wer sich nicht Google Chrome installieren will, kann wahrscheinlich jeden Chromium-basierten Browser verwenden, ich habe es mit Brave probiert.

Sie laden Brave für Ihr Computer-Betriebssystem (Windows, macOS, Linux, nicht iOS oder Android) und das fpmon Plug-In herunter. In Brave gehen Sie auf die Einstellungen und dort auf Erweiterungen. Dann müssen Sie den Entwicklermodus bei den Plug-Ins aktivieren. Sie entpacken die Zip-Datei des fpmon Plug-Ins durch Doppelklick und ziehen den Ordner FPMON_extensions in das Plug-In Fenster. Sie können in den Einstellungen entscheiden, ob Sie das Plug-In bei allen Webseiten anwenden wollen, nur auf bestimmten Webseiten oder nur wenn Sie es anklicken. Zum Testen am Anfang empfehle ich Ihnen es bei allen Webseiten zu verwenden. Wenn Sie die ersten Seiten ansurfen und sehen, wie der Fingerabdruck von grau zu grün zu gelb zu rot wechselt, nur weil Sie eine Seite angesprochen haben ist spassig. Sie haben noch nichts geklickt, nicht mal das Cookie-Fenster gesehen, geschweige denn Cookies erlaubt oder verboten.

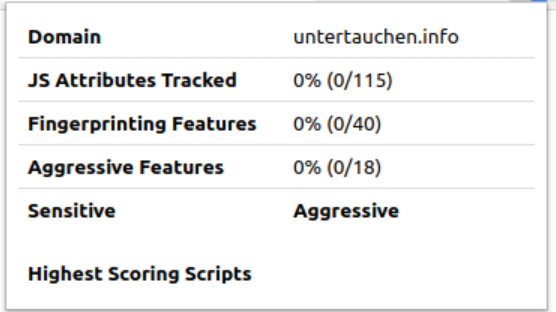

Es unterscheidet zwischen aggressiven und weniger aggressiven Skripten (ein Grund für mich, JavaScript standardmässig deaktiviert zu lassen, bis ich sie wirklich benötige) und bewertet dies. Für untertauchen.info gilt:

Puh, da habe ich nochmal Glück gehabt.

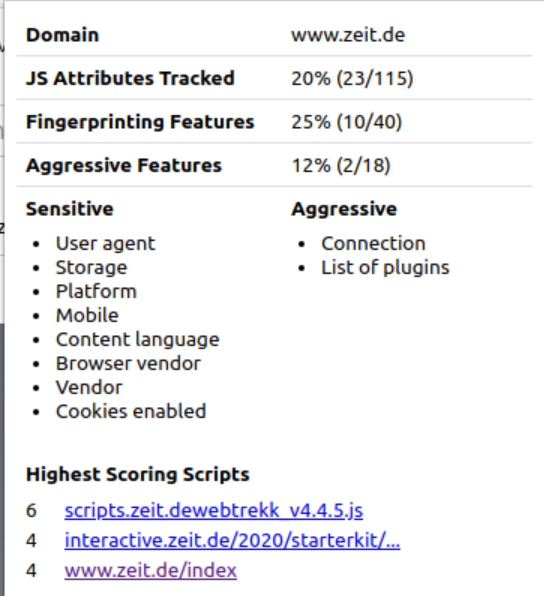

Gehen Sie auf ein paar Webseiten und schauen Sie sich das mal an. Was zeigt das Plug-In an, bevor Sie den Cookies zugestimmt haben? Und was, wenn Sie alles erlauben. Wenn ich z. B. bei zeit.de auf „Einverstanden“ klicke und damit Werbung und Tracking zulasse und mir dann anschaue, was die so treiben, sieht das u.a. so aus:

Das ist noch einigermassen zivil. dewebtrekk klingt bedenklich.

Webtrekk GmbH is a German company that offers marketing analytics and customer intelligence software. With Webtrekk, companies can connect, analyze and activate user and marketing data across all devices. Since 2019 Webtrekk is part of the marketing technology service provider, Mapp.

Eine ehemals deutsche Firma, für die es keinen deutschen Wikipedia-Eintrag gibt. Warum?

Warum bei mir so wenig bei der Zeit angezeigt wird: Es kann damit zusammen hängen, dass ich auf allen möglichen Ebenen meiner Systeme versuche das zu unterbinden und vielleicht für die Tests nicht alles ausgeschaltet habe. Und ich habe den Brave Browser verwendet und dieser blockiert schon vieles. Daran können Sie aber auch erkennen, wieviel ein Browser wie Brave Ihnen abnimmt.

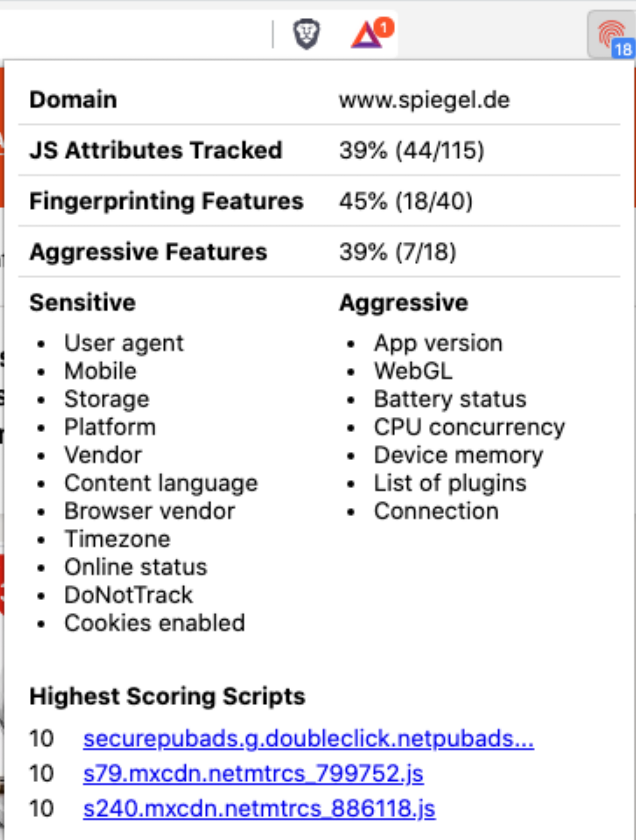

Wenn ich Brave untersage, von sich aus zu blockieren und surfe auf spiegel.de, dann sehe ich das:

Es ist also nicht so, dass das nur auf amerikanischen Seiten schlimm ist. Probieren Sie spasseshalber mal typische amerikanische Medien wie das WSJ oder die NYT aus. Lustig sind auch Airbnb und Fluggesellschaften. Ach, egal. Machen Sie, was Sie wollen, Sie werden so oder so überrascht sein. Und vielleicht nachdenken, was da alles abläuft.

Verwenden Sie fpmon für Ihren eigenen Blog oder die eigene Webseite um zu sehen, ob Sie Themen oder Plug-Ins verwenden, die Dinge tun, die Sie vielleicht gar nicht wollen. Und sehen Sie, wie bei Ihren Tests der Fingerabdruck des Plug-Ins von grün zu gelb oder gar rot wechselt, bevor Sie den Cookie-Einstellungen zugestimmt haben. Viel Spaß!

Case closed, your honor.

Jetzt sind Sie und noyb am Zuge.

Und natürlich wir, die wir in den nächsten Wochen Möglichkeiten vorstellen, wie man diese Sammler ein bisschen weniger füttert. Ganz können Sie das nicht verhindern.

Und hier gilt auch: Je tiefer Sie abtauchen wollen, damit diese Angler und Sammler Sie nicht mehr sehen, desto technischer wird es. Aber Sie werden feststellen, schon leichte Änderungen, einfache Tools, fünf Minuten, können einen grossen Unterschied machen.